Trotz der unbestreitbaren Vorteile des 3D-Drucks, insbesondere im verarbeitenden Gewerbe und im medizinischen Bereich, wächst auch die Besorgnis über einige der unerwarteten Herausforderungen, die mit der Technologie verbunden sind.

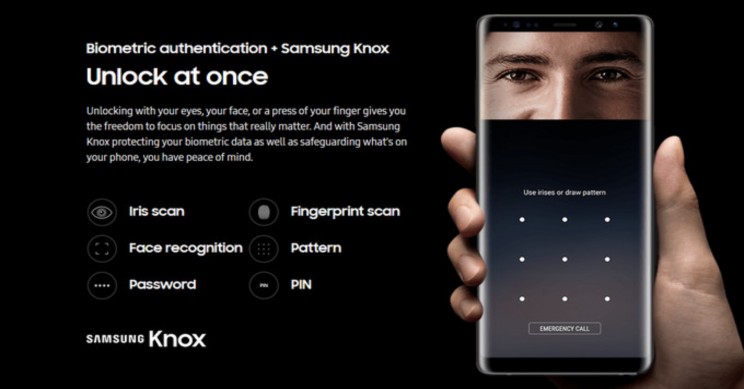

Zum einen wächst die Besorgnis über die potenzielle Gesundheitsgefahren von Nanopartikeln, die während des Druckvorgangs in der Luft verteilt wurden, aber wichtiger sind Sicherheitsprobleme, die durch 3D-gedruckte Masken verursacht werden, die zum Hacken in Smartphones verwendet werden.

In letzter Zeit haben Hacker die Messlatte für den Zugang zu Ihrem Telefon höher gelegt und die Funktionen für 3D-gedruckte Köpfe weiterentwickelt. Das Ergebnis: Sofortiger Zugriff auf jedes Telefon, das ein Gesichtserkennungskennwort verwendet. Dies wird schnell zu einem der dringendstenFragen heute in der Biometrie.

Die Theorie auf die Probe stellen

Um dies zu demonstrieren, mit Sitz in Großbritannien Forbes Der Mitarbeiterautor Thomas Brewster ließ eine Kopie seines Kopfes im Backface Studio in Birmingham in 3D drucken, und das angesichts der Vorteile, die mit dem Zugriff auf das Telefon eines anderen verbunden sind, sehr billig: Insgesamt gab er nur Geld aus. £ 300 .

Insgesamt wurde es am getestet fünf Telefone - vier Android- und ein iPhone X wurden getestet - nur das Apple-basierte Gerät verhinderte, dass Brewster Zugriff erhält. Die Ergebnisse zeigen im Wesentlichen, wie anfällig unsere Telefone sind, wenn wir nur auf Gesichtserkennung angewiesen .

Das Experiment enthüllte eine überraschende Ironie in Bezug auf Sicherheitskennwörter für die Gesichtserkennung: In vielen Fällen sind dies der Fall. weniger effektiver als die alte, aber vertrauenswürdige numerische Passwortoption oder Fingerabdrücke. LG impliziert dies in ihren Aussage zum Thema :

"Die Gesichtserkennungsfunktion kann auf dem Gerät durch einen zweiten Erkennungsschritt und eine erweiterte Erkennung verbessert werden, die LG durch die Einrichtung empfiehlt", wobei zu beachten ist, dass sie als "sekundäre Entsperrfunktion" angesehen werden sollte.

Kombinierte Ansätze bieten eine Lösung

Was die Verbraucher tun können, um die Sicherheit zu erhöhen, gibt es im Wesentlichen nur zwei Möglichkeiten: Mehr Druck auf die Smartphone-Anbieter ausüben, um die Effektivität der Gesichtserkennungssoftware zu verbessern, oder sekundäre Methoden zur Verbesserung der Sicherheit anwenden.

Als Matt Lewis, Research Director bei NCC Group, einem globalen Beratungsunternehmen für Cybersicherheit erklärt zu Forbes in einem Interview :

"Konzentrieren Sie sich auf den geheimen Aspekt, nämlich die PIN und das Passwort. Die Realität bei jeder Biometrie ist, dass sie kopiert werden kann. Jeder, der über genügend Zeit, Ressourcen und Ziele verfügt, wird investieren, um diese Biometrie zu fälschen."

Was benötigt wird, ist ein informierter und facettenreicher Ansatz, der sowohl bestehende als auch aufkommende Cybersicherheitsprobleme berücksichtigt.

Ironischerweise ist der durchschnittliche Smartphone-Benutzer vorsichtig bei Datenmissbrauch, aber es gibt oft wenig Sorgfalt, den Zugriff auf das Gerät selbst vollständig zu schützen.

Da ein Ende der Menge an persönlichen Daten, die wir auf Smartphones abrufen, speichern und sammeln, nicht abzusehen ist, liegt es an den Verbrauchern, bessere Entscheidungen darüber zu treffen, wie sie sich in dieser neuen Ära hochentwickelten Hacking am besten bewaffnen können.

Anders ausgedrückt bedeutet ein verbesserter Zugang zu Technologie nicht unbedingt ein verstärktes Bewusstsein für ihre Fähigkeiten oder Risiken. Cryptoccurency-Händler sind besonders anfällig.

Dies stellt eine Art wachsende Informationslücke dar, die wir im Zuge der Weiterentwicklung der Technologie schließen müssen. Andernfalls besteht die Gefahr, dass Cybersicherheitsprobleme entstehen, deren Bewältigung zu groß wird.